Desmitificando los ataques cibernéticos

El reciente ataque de ransomware a una reconocida empresa de infraestructura y que tiene afectadas a miles de empresas incluidas la Superintendencia de Industria y Comercio, la Superintendencia de Salud, al Consejo Superior de la Judicatura y el Ministerio de Salud y Protección Social son una seria advertencia de que la ciberseguridad trasciende a una preocupación de seguridad nacional.

El ataque ha arrojado luz sobre la verdadera complejidad de los ciberataques, desafiando percepciones comunes. Aquí desmitificamos algunos de los conceptos erróneos:

- Sofisticación y Complejidad: Los ataques pueden ser realizados por individuos o grupos de hackers con diferentes niveles de habilidad y recursos. Estos ataques pueden ser altamente sofisticados y complejos y realizados por robustas corporaciones criminales, lo que dista del imaginario colectivo que es un individuo encapuchado.

- Fases de Explotación Económica: El secuestro de datos no necesariamente marca el inicio del ataque como comúnmente se concibe, ya que el atacante puede haber estado operando silenciosamente durante meses antes de que su presencia sea notada.

- Escalamiento de Privilegios: Los atacantes son capaces de escalar sus privilegios dentro de la infraestructura objetivo, llegando por esta vía a instituciones gubernamentales y empresas esenciales para la economía, el eslabón más débil en una cadena es la que la rompe.

- Inmutabilidad: La creencia de que los ataques cibernéticos son estáticos es un mito peligroso, los ciberdelincuentes son expertos en adaptarse y evolucionar constantemente para eludir las defensas de seguridad. Desde la sofisticación en las técnicas de ingeniería social hasta la explotación de vulnerabilidades zero-day, los ataques se han vuelto más astutos y complejos que nunca.

En un mundo cada vez más interconectado, comprender la complejidad de los ciberataques, cómo operan los atacantes y mantenerse actualizado de las nuevas amenazas y vulnerabilidades de los sistemas, es esencial para proteger los activos digitales.

Transferencia de datos sensibles al exterior

Bajo la legislación colombiana, la transferencia de datos de salud a un país extranjero está sujeta a regulaciones y restricciones para proteger los datos personales. La Ley 1581 de 2012, conocida como Ley de Protección de Datos Personales, y sus decretos reglamentarios son las principales leyes que rigen la protección de datos personales en Colombia.

Para transferir datos de salud a un país extranjero se deben cumplir con obligaciones legales, entre otras:

Consentimiento informado y expreso: Antes de transferir datos de salud, el titular de los datos (la persona a quien pertenecen los datos) debe otorgar su consentimiento informado y expreso al tratante. El consentimiento debe obtenerse de manera clara y transparente, explicando el propósito de la transferencia, la identidad del destinatario y los posibles riesgos asociados con la transferencia.

Necesidad: Justificación necesaria para proveer un servicio, para cumplir con una obligación legal, satisfacer un interés vital para titular de los datos

Limitación de propósito: La transferencia de datos de salud a un país extranjero debe estar justificada por un propósito legítimo y específico, y no se permite un uso adicional de los datos que no esté relacionado con ese propósito original o compatible.

Adecuación: El país extranjero debe ofrecer un nivel adecuado de protección de datos, determinado por la Superintendencia de Industria y Comercio (SIC) de Colombia.

Medidas de seguridad: El responsable del tratamiento de datos debe implementar medidas adecuadas para proteger los datos de salud durante la transferencia y garantizar su procesamiento seguro en el país extranjero.

– Acuerdos de procesamiento de datos

– Derechos de los titulares

– Acuerdos para notificación de violación de datos

Si bien no se han registrado casos judiciales específicos contra proveedores de servicios de salud en Colombia por transferir datos a países extranjeros, existen sanciones impuestas por la SIC

La SIC emitió un fallo en 2017 contra una importante clínica en Bogotá por transferir datos de salud a Estados Unidos sin el consentimiento de los pacientes. La SIC ordenó cesar la transferencia y tomar medidas para proteger la privacidad de los datos.

En 2021, la SIC impuso multa en febrero 25 de 2021 a una reputada empresa farmacéutica colombiana por no obtener el consentimiento de los pacientes antes de transferir sus datos de salud a un país extranjero. La SIC encontró que la farmacéutica había transferido los datos de salud de sus pacientes a Estados Unidos sin su consentimiento. La SIC ordenó a la empresa a pagar una millonaria multa.

Gobernanza de la seguridad de la información

La gobernanza empresarial en ciberseguridad se refiere a la manera en que una organización planifica, implementa y gestiona las políticas y procesos relacionados con la seguridad de la información y la protección de los activos digitales.

Implica como mínimo estos aspectos:

- Estructura de gobierno que defina roles y responsabilidades

- Definición de políticas y normativas internas

- Asignación adecuada de recursos

- Supervisión y evaluación periódica de los controles de seguridad

- Toma de decisiones estratégicas en materia de ciberseguridad y,

- Comunicación efectiva de los riesgos y medidas de mitigación a los diferentes niveles de la organización.

¿Por qué es importante el Gobierno en Ciberseguridad? Protegiendo su Negocio en un Mundo Digitalizado

Aquellas organizaciones que han sido víctimas de ataques informáticos han experimentado graves consecuencias, invirtiendo tiempo y recursos en su recuperación, sin lograrlo al 100%

- Amenazas cibernéticas en aumento: Los ataques cibernéticos están en constante aumento a nivel global, y Colombia no es una excepción. Los ataques recientes que han afectado a organizaciones financieras y de salud en el país han tenido consecuencias negativas por la pérdida y exposición de datos confidenciales y privados, la interrupción de operaciones y daños a la reputación.

- Impacto económico y financiero: Esto va desde los costos asociados a la interrupción de las operaciones, recuperación del ciberataque, gastos de respuesta y recuperación, análisis forenses, implementaciones para cerrar brechas, pérdida de clientes, afectación de la reputación, multas y sanciones por incumplimiento de regulaciones de seguridad de datos.

- Cumplimiento normativo: El cumplimiento normativo en ciberseguridad es de vital importancia para las empresas en Colombia por lo que es común las cláusulas estrictas en los contratos comerciales. Por otro lado la Ley de Protección de Datos Personales, el código penal y otras normativas, establecen requisitos específicos para garantizar la seguridad de la información y la privacidad de los datos personales. No cumplir con estas normativas puede tener serias consecuencias legales e indemnizaciones.

- Protección de la reputación y la confianza: Subrayamos que la reputación de una empresa es un activo valioso que puede llevar años construir, pero puede perderse rápidamente; y los incidentes de ciberseguridad pueden dañar la confianza de los clientes, socios comerciales y el público en general en un minuto.

- Ventaja competitiva: Una postura sólida de seguridad puede ser un factor diferenciador en la adquisición de nuevos clientes, colaboración con socios comerciales y licitación de contratos. La gobernanza de la ciberseguridad brinda ventaja competitiva a su empresa y muestra un importante diferencial.

- Protección de activos digitales: Identificar y clasificar exhaustivamente los activos así cómo establecer las estrategias de protección de información confidencial, propiedad intelectual, datos de clientes y procesos operativos críticos es una tarea fundamental

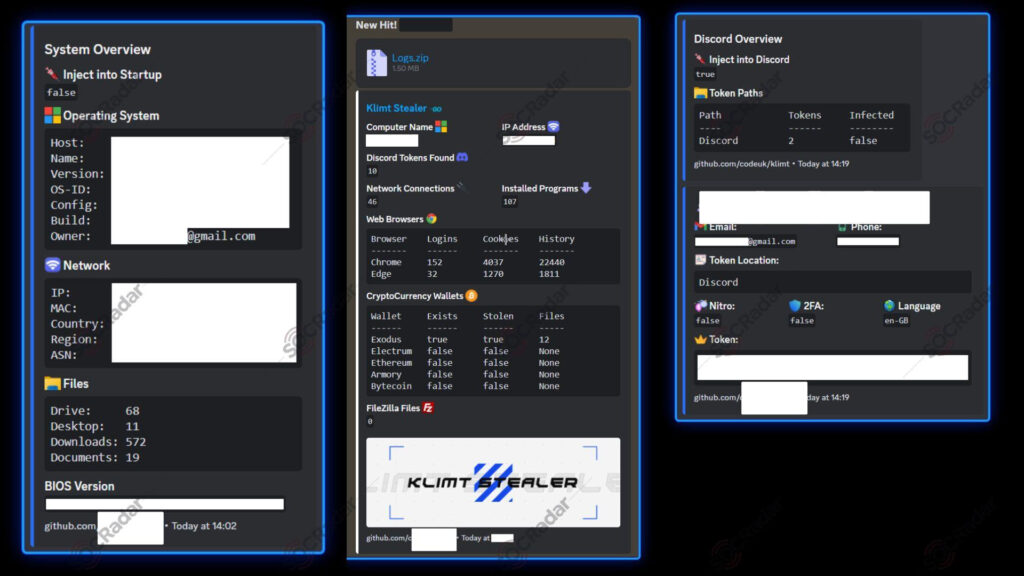

Klimt: Un malware de nueva generación :/

¡En un mundo cada vez más conectado, tus datos valiosos se han convertido en un objetivo principal para los ciberdelincuentes! Recientemente, el equipo de investigación de amenazas de SOCRadar ha identificado una nueva cepa de malware llamada ‘Klimt’. ¡No te preocupes! Aquí te brindamos consejos prácticos para fortalecer tu seguridad en línea.

Klimt, programado en el lenguaje GoLang, representa un cambio hacia lenguajes más flexibles y eficientes. Este lenguaje facilita una ejecución más rápida y un tamaño binario compacto de alrededor de 4MB. En contraste, otros roba-información similares suelen tener alrededor de 30MB o más.

Klimt se destaca por sus habilidades sigilosas. Utiliza un sistema binario para enmascarar sus datos, evadiendo así los mecanismos de detección. Además, cuenta con un cifrador que disminuye las posibilidades de ser detectado por el software antivirus. Para asegurarse de mantenerse en el sistema de la víctima, Klimt se ubica en la lista de programas de inicio, lo que refuerza su persistencia.

Lo que realmente destaca de Klimt es su amplia capacidad para robar credenciales. Ataca a plataformas populares como Discord, FileZilla, navegadores web, Steam, Telegram y Roblox. Incluso las carteras de criptomonedas no están a salvo. Desde estas plataformas, Klimt puede extraer datos como credenciales de inicio de sesión, tokens de autenticación, configuraciones de servidores e incluso detalles de tarjetas de crédito almacenados en los navegadores. También puede recopilar información de redes y credenciales WiFi disponibles en la máquina.

Para mantener el control sobre el sistema comprometido, Klimt puede establecer una conexión de shell inverso con un servidor externo, lo que permite al atacante manipularlo de forma remota.

¡Pero no te asustes! Aunque los ciberataques evolucionan constantemente, existen medidas efectivas para mitigar estos riesgos. Aquí te presentamos algunos consejos prácticos:

- Utiliza una solución antivirus robusta y mantén tu software actualizado regularmente.

- Adopta hábitos seguros de navegación y ten precaución al abrir archivos adjuntos y descargar contenido de fuentes desconocidas.

- Protege tus credenciales utilizando contraseñas fuertes y autenticación de dos factores siempre que sea posible.

- Considera el uso de una red privada virtual (VPN) para cifrar tu conexión a Internet y proteger tu privacidad.

- Mantén un ojo atento a las actualizaciones y consejos de seguridad de las plataformas que utilizas.

¡Recuerda, tu seguridad en línea está en tus manos! Protégete y evita ser víctima de ciberdelincuentes. ¡Juntos podemos construir un entorno digital seguro y protegido!

Proteja la salud de sus datos

¿por qué el sector salud es de tanto interés para los ciberdelincuentes?

Almacenamiento de datos personales sensibles y valiosos, como historias clínicas, datos de seguros médicos, tarjetas de crédito, que son asombrosamente bien pagos en el mercado negro para cometer fraudes financieros y robo de identidad. Los sistemas y dispositivos utilizados en el sector salud a menudo presentan vulnerabilidades de seguridad, como configuraciones inseguras o falta de actualizaciones, lo que permite a los ciberdelincuentes acceder a información confidencial. Acceso a valiosos datos de investigación y propiedad intelectual que posee la triada instituciones de salud, farmacéuticas y universidades. Buscan vender la investigación o acceder a propiedad intelectual relacionada con tratamientos y dispositivos médicos.

Como empresa certificada en ISO 27001 queremos aportar algunas sugerencias sobre cómo gestionar efectivamente los procesos de ciberseguridad en el sector salud:

- Concienciación y capacitación: Inicie educando sobre cómo reconocer correos electrónicos de phishing, el uso seguro de contraseñas y la importancia de no compartir información confidencial o cifrarla.

- Políticas de seguridad: que sean claras y aplicables, que aborden aspectos como contraseñas seguras, actualizaciones de software, acceso a datos sensibles y el manejo de incidentes de seguridad.

- Gestión de accesos y privilegios: Garantice que solo los usuarios autorizados tengan acceso a la información confidencial, el uso de autenticación de múltiples factores y revisiones periódicas de los privilegios de los usuarios.

- Actualizaciones y parches: Todos los sistemas y software deben estar actualizados con los últimos parches de seguridad. Esto cierra las brechas de seguridad conocidas y protege los sistemas contra ataques.

- Sistemas de detección y prevención de intrusiones: Identificar actividades sospechosas, como malware y comportamiento anómalo, y responder de manera rápida y efectiva a los ataques. Implementar soluciones de protección en tiempo real que además mejoren la capacidad de investigación y análisis forense posterior a un incidente, lo que contribuye a una respuesta más efectiva y a una mitigación más rápida de los ataques.

- Copias de seguridad y recuperación de desastres: Realizar copias de seguridad periódicas de los datos críticos y establecer un plan de recuperación de desastres. Esto ayuda a garantizar que los datos se puedan restaurar en caso de un ataque exitoso de ransomware u otro evento catastrófico.

- Auditorías de seguridad: Las auditorías de seguridad periódicas evaluan el cumplimiento de las políticas y los controles de seguridad, identifican posibles brechas y mejoras continuas.

- Monitoreo de seguridad: Que registre y analice los eventos de seguridad en tiempo real. Esto ayuda a identificar y responder rápidamente a incidentes de seguridad.

- Asignar recursos y responsabilidades: Designa a un equipo o una persona responsable de la gestión de la ciberseguridad en tu organización. Estos expertos deben tener la autoridad y los recursos necesarios para implementar y mantener los controles de seguridad.

Para mayor información contáctenos o escriba a nuestra mesa de ayuda: [email protected]

¡Alerta de Seguridad! Actualiza tu Plugin de WordPress para Proteger tu Sitio Web de ataques

La firma de seguridad Defiant notifica una vulnerabilidad crítica en Essential Addons for Elementor. ¡Pero no te preocupes! Existe una solución sencilla y efectiva: actualiza tu plugin a la última versión disponible.

La vulnerabilidad en cuestión, conocida como CVE-2023-32243, tiene una puntuación de gravedad de 9.8 (CVSS score), Les explico: resulta que un pillo malintencionado podría intentar hacerse con el control de cualquier cuenta de usuario de WordPress, ¡sí, así como lo oyen! Pero tranquilos, porque ya tenemos la solución a la vuelta de la esquina.

No esperes más y asegúrate de tener la versión más reciente de Essential Addons for Elementor. Recuerda, ¡tu seguridad es lo primero!

Quieres conocer mas: visita este enlace

Diversidad 2.023

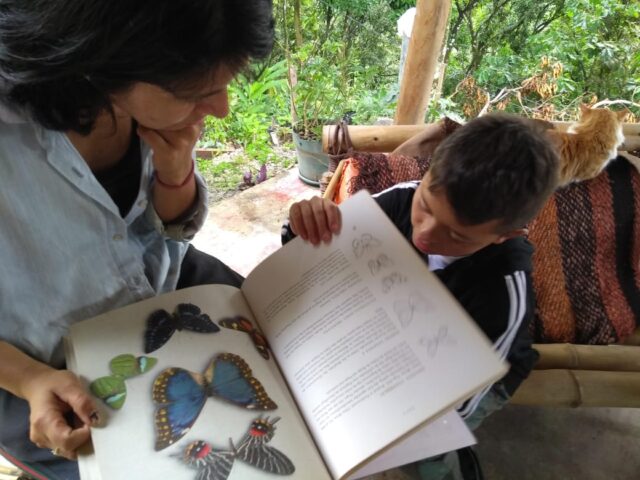

Celebramos el día del árbol

Acompañamiento finca El lindero

Comprometidos con la protección del medio ambiente acompañamos la siembra de 20 árboles nativos en Tenjo Cundinamarca. Estamos seguros que solo realizando acciones continuas ayudamos a mitigar el impacto de nuestras actividades cotidianas.

Aplaudimos el compromiso y entusiasmo de todos los participantes en la jornada.

¿Quieres participar en actividades que fomenten el diálogo, la reflexión en pro del medio ambiente y la conservación de la biodiversidad?

Déjanos saber y participa con nosotros en esta iniciativa.

Recordemos que los bosques desempeñan un papel crucial en la regulación del clima, de los ciclos hídricos, la protección del suelo y la conservación de la biodiversidad. Según datos de la Organización de las Naciones Unidas para la Agricultura y la Alimentación (FAO), en promedio se pierden anualmente alrededor de 10 millones de hectáreas de bosques en el mundo, lo que pone en peligro la salud de nuestro planeta.

Agradecemos la participación activa de la juventud y de todos los colaboradores por su compromiso y entusiasmo en la jornada de siembra, así como a los clientes que respaldaron esta iniciativa.

Esperamos seguir promoviendo actividades que fomenten el diálogo, la reflexión y la construcción colectiva de conocimiento en pro del ambiente y la conservación de la biodiversidad.

Programa no discriminación certificado por Icontec

En el artículo 13 de la Constitución Política de la República de Colombia se establece que “todas las personas nacen libres e iguales ante la ley, recibirán la misma protección y trato de las autoridades y gozarán de los mismos derechos, libertades y oportunidades sin ninguna discriminación por razones de sexo, raza, origen nacional o familiar, lengua, religión, opinión política o filosófica.

Para garantizar su cumplimiento y basados en el Referencial técnico para prevenir y eliminar cualquier tipo y forma de discriminación. Requisitos y directrices – 2022 del Ministerio del interior; Red Expertos implementó el Programa no discriminación desarrollando iniciativas para combatir la discriminación dentro y fuera de la organización; el cual fué certificado por ICONTEC.

Política de Prevención de acoso laboral y no discriminación

Es política de Red Expertos promover y garantizar la no discriminación y mantener un ambiente sano y seguro contra el acoso laboral en defensa de los derechos humanos, fomentando condiciones de igualdad y principios de inclusión. Versión 2. 29/11/2022

SOBRE NOSOTROS

En Red Expertos proponemos soluciones a las necesidades de quienes nos confían la seguridad y robustez de su infraestructura digital y de nube.

25 AÑOS DE EXPERIENCIA

Fortaleciendo los valores que nos diferencian:

- Brindar un servicio excepcional que logre sorprender.

- Fortalecer nuestra red de talentos de alto desempeño y alianzas.

- Obrar de manera honesta y justa aumenta la confianza en nosotros.

- Buscar a la excelencia.

Diversidad 2.022

La RAE define diversidad así:

1. f. Variedad, desemejanza, diferencia.

2. f. Abundancia, gran cantidad de varias cosas distintas.

Es un término hermoso que relaciona la grandeza y la abundancia con la variedad y la diferencia.

En Red Expertos creemos que la diversidad es fundamental para lograr un mundo mejor y es por esto que trabajamos en dos ejes:

- Programa acciones por la diversidad biológica – RNSC Caracolí

- Programa no discriminación – Certificado por Icontec

Programa acciones por la diversidad biológica

Que respuesta obtenemos si buscamos ¿cuál es el ecosistema más irremplazable del planeta? pasa que encontramos a la Sierra Nevada de Santa Marta – Colombia.

Le Saouts,S., ET AL (Science 2013;342-803-5) destacaron un conjunto de áreas protegidas excepcionalmente insustituibles para las que recomendaron un nivel particularmente alto de esfuerzo de gestión y alentaron al reconocimiento como sitios del Patrimonio Mundial.

La Sierra Nevada de Santa Marta tiene una altura de 3.000 metros sobre el nivel del mar, es la segunda montaña costera más alta del mundo y cuenta con biomas como orobioma nival, de páramo, de selva andina o nublada, húmeda, desértico tropical, húmedo ecuatorial, tropical alternohídrico y xerofítico tropical, que la hacen excepcionalmente biodiversa .

Programa acompañamiento a la Reserva Caracolí

La reserva tiene como propósito la conservación de bosques nativos y de especies amenazadas o en peligro de extinción, a través del turismo científico y de naturaleza y el diseño de estrategias de manejo participativos con las comunidades que habitan la región para desarrollar sistemas productivos sostenibles que les beneficien económicamente a la vez que son amigables con el entorno.

La RNSC Caracolí nos permitió acompañar sus procesos de sostenibilidad a través de pequeñas acciones colectivas para prevenir la extinción de especies de flora y fauna y apoyar la economía local.

Una de estas acciones es apoyar la comercialización de cacao producido por la comunidad arhuaca Bunkwimake que se ubica al margen del río Don Diego, a 200 metros sobre el nivel del mar, quienes decidieron voluntariamente sustituir los cultivos de coca.

El cultivo y elaboración de las pastas de cacao es artesanal y tradicional, lo que le confiere unas características de olor y sabor excepcionales, esto lo hizo ser reconocido internacionalmente como el mejor cacao en el mundo en 2015 (Londres, International Chocolate Awards).

La comunidad arhuaca se esfuerza por rescatar el cacao bunsi, o cacao blanco, que es una variedad única y nativa de la Sierra Nevada.

Las ganancias de esta actividad económica son vistas como una herramienta y un recurso, más que un objetivo, ya que les permite alcanzar propósitos más elevados como aumentar el acceso al mercado e infraestructura, mejorar la soberanía alimentaria, y recuperar territorios.

Una segunda acción es el acompañamiento en la presentación de proyectos de investigación para preservar la diversidad forestal nativa y el estado sucesional del Bosque Húmedo Tropical, sensibilizando y llegando a acuerdos comunitarios que den continuidad al proyecto de conservación de la biodiversidad, la conectividad ecológica y el aumento de las fuentes de alimento para especies amenazadas como Cebus malitiosus (Mico cariblanco de Santa Marta) (Endemic, EN), Panthera onca (Jaguar) (NT), Puma concolor (Puma) (LC) y Leopardus wiedii (Margay) (NT) en las veredas Marinca, Arimaca, Oriente y Las Cabañas, dentro del enfoque de Turismo científico que adelanta la reserva.

Finalmente se encuentran las labores de voluntariado para la restauración ecológica a través de siembra de árboles nativos, en dónde Caracolí alcanza una cifra importante de más de 4.000 árboles plantados.

https://www.instagram.com/reservanaturalcaracoli/

Programa no discriminación certificado por Icontec

En el artículo 13 de la Constitución Política de la República de Colombia se establece que “todas las personas nacen libres e iguales ante la ley, recibirán la misma protección y trato de las autoridades y gozarán de los mismos derechos, libertades y oportunidades sin ninguna discriminación por razones de sexo, raza, origen nacional o familiar, lengua, religión, opinión política o filosófica.

Para garantizar su cumplimiento y basados en el Referencial técnico para prevenir y eliminar cualquier tipo y forma de discriminación. Requisitos y directrices – 2022 del Ministerio del interior; Red Expertos implementó el Programa no discriminación desarrollando iniciativas para combatir la discriminación dentro y fuera de la organización; el cual fué certificado por ICONTEC.

Política de Prevención de acoso laboral y no discriminación

Es política de Red Expertos promover y garantizar la no discriminación y mantener un ambiente sano y seguro contra el acoso laboral en defensa de los derechos humanos, fomentando condiciones de igualdad y principios de inclusión. Versión 2. 29/11/2022

SOBRE NOSOTROS

En Red Expertos proponemos soluciones a las necesidades de quienes nos confían la seguridad y robustez de su infraestructura digital y de nube.

25 AÑOS DE EXPERIENCIA

Fortaleciendo los valores que nos diferencian:

- Brindar un servicio excepcional que logre sorprender.

- Fortalecer nuestra red de talentos de alto desempeño y alianzas.

- Obrar de manera honesta y justa aumenta la confianza en nosotros.

- Buscar a la excelencia.

Conozca el ciclo de vida de un dominio

¿Pagaría una suma importante por recuperar un dominio?

Ciclo de vida del dominio

Disponible: aquí el dominio se encuentra y puede ser registrado.

Registrado: Una vez es registrado nadie más puede obtenerlo (mínimo por 1 año máximo por 10 años)

Activo: al poco tiempo de registrarlo el dominio pasa a estar activo y es donde puede ser usado durante el periodo registrado. siempre se puede renovar el dominio por más años para evitar que caduque. (1 a 5 años según registro)

Período de gracia: Si no se ha renovado mientras está activo, en este periodo de tiempo el dominio deja de funcionar pero se puede renovar por el precio habitual. (30 días)

Período de castigo: si aún no se ha renovado, en este periodo de tiempo el dominio sigue sin funcionar aunque se puede renovar por un precio mucho mayor al habitual de renovación. (30 días)

Período de eliminación: si se llega a este periodo de tiempo el dominio ya no se puede renovar y simplemente se debe esperar a que sea liberado para estar disponible otra vez (no todos los dominios tienen este periodo de eliminación.) (5 días)

Estos ciclos de vida dependen del tipo de dominio.