Explorando las técnicas de ataque modernas

Powershell, Windows Commands Shell, Cloud Accounts y Email Forwarding Rule.

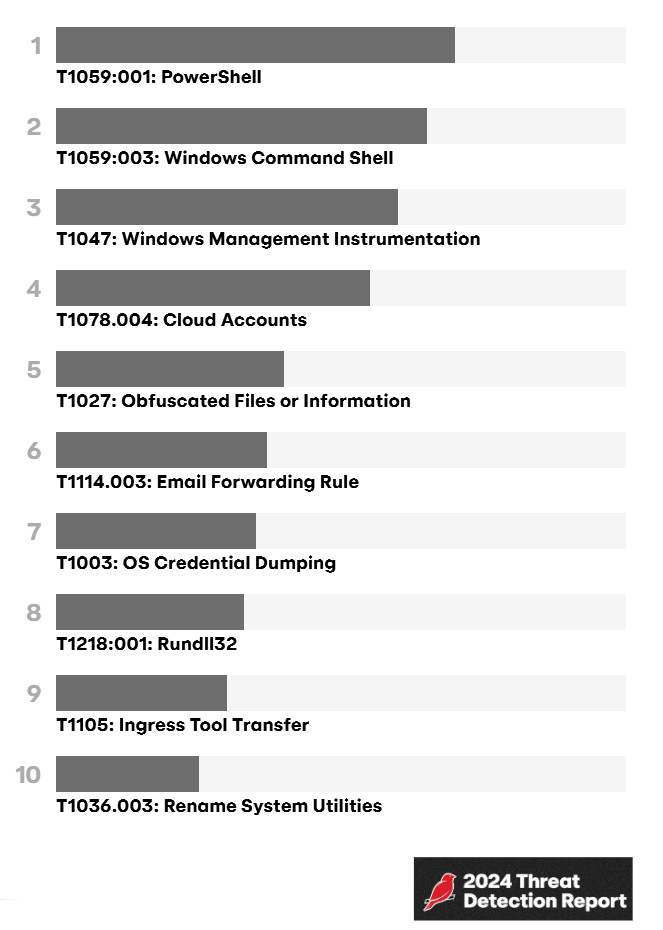

En el contexto actual de la ciberseguridad, comprender las técnicas de ataque más empleadas por los ciberdelincuentes es fundamental para preservar la integridad de los sistemas y redes. Según el informe de detección de amenazas de Red Canary 2024, el top 10 de las técnicas MITRE ATT&CK más frecuentes observadas están asociadas con amenazas relacionadas con programas potencialmente no deseados y pruebas no autorizadas. No obstante, en este artículo, se explorarán cuatro técnicas de esta lista: Powershell, Windows Commands Shell, Compromiso de cuentas en la nube y Reenvío de correo electrónico.

Tomado de: 2024 Threat Detection Report – Red Canary

Powershell: Una Herramienta Poderosa para los Atacantes

Powershell es una herramienta de administración de sistemas y automatización en entornos Windows, pero lamentablemente, también se ha convertido en un arma popular entre los ciberdelincuentes. Los atacantes aprovechan las capacidades de Powershell para ejecutar scripts maliciosos de forma remota, evadiendo así las defensas tradicionales de seguridad. Estos scripts pueden utilizarse para realizar una variedad de actividades, como el robo de información confidencial, la propagación de malware y el control de los sistemas comprometidos.

Para protegerse contra los ataques de Powershell, es fundamental implementar políticas de seguridad que limiten el acceso a powershell en entornos corporativos y que monitoreen de cerca cualquier actividad sospechosa relacionada con esta herramienta.

Windows Commands Shell: Explotando las Funcionalidades del Sistema Operativo

El shell de comandos de Windows ofrece a los usuarios una interfaz para interactuar con el sistema operativo mediante comandos de texto. Sin embargo, los ciberdelincuentes pueden aprovechar este shell para ejecutar comandos maliciosos y comprometer sistemas. Por ejemplo, pueden utilizar comandos como «net user» para crear cuentas de usuario falsas o «reg add» para modificar el registro del sistema y mantener el acceso y control sobre el sistema comprometido de manera continua.

La defensa contra ataques basados en el shell de comandos de Windows implica la implementación de políticas de seguridad que limiten el acceso a los comandos más peligrosos y la monitorización de la actividad del sistema en busca de comportamientos sospechosos.

Compromiso de Cuentas en la Nube: Una Amenaza en Aumento

Con el creciente uso de servicios en la nube como Microsoft 365, Google Workspace y Amazon Web Services, los ciberdelincuentes están recurriendo cada vez más al compromiso de cuentas en la nube como método de ataque. Una vez que un atacante obtiene acceso a una cuenta en la nube legítima, puede acceder a datos confidenciales, robar información importante o incluso lanzar ataques más amplios contra la organización.

Para protegerse contra esta modalidad de ataque, es fundamental implementar medidas de seguridad como la autenticación multifactor, la monitorización continua de la actividad de la cuenta y la capacitación de los usuarios sobre las mejores prácticas de seguridad en la nube.

Reenvío de Correo Electrónico: Una Técnica de Phishing Avanzada

El reenvío de correo electrónico es una técnica de ataque de phishing en la que los atacantes comprometen una cuenta de correo electrónico legítima y luego configuran reglas de reenvío para redirigir los correos electrónicos a una cuenta controlada por ellos. Esto les permite interceptar comunicaciones sensibles, como contraseñas, información financiera o datos empresariales confidenciales.

Para mitigar este riesgo, es esencial implementar filtros de correo electrónico avanzados que detecten y bloqueen mensajes de phishing, así como educar a los usuarios sobre cómo identificar correos electrónicos sospechosos y evitar caer en trampas de phishing.

En conclusión, las técnicas de ataque mencionadas anteriormente representan sólo una fracción de las amenazas a las que se enfrentan las organizaciones, por lo tanto, es crucial mantenerse al tanto de las últimas tendencias en técnicas de ataque y adoptar medidas proactivas para proteger los activos digitales contra estas amenazas en constante evolución. Esto incluye la ejecución de políticas de seguridad sólidas, la adopción de tecnologías de detección y prevención de amenazas avanzadas y la capacitación regular de los usuarios sobre las mejores prácticas. Solo así, con una estrategia integral de ciberseguridad se puede garantizar la protección efectiva contra los ciberataques en el mundo digital actual.